TrueCrypt

| |

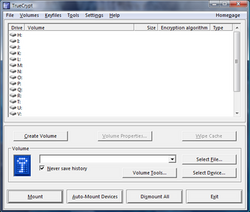

TrueCrypt у Windows Vista | |

| Тип | Програмне забезпечення для шифрування диска |

|---|---|

| Розробник | TrueCrypt Foundation |

| Перший випуск | 2 лютого 2004 |

| Стабільний випуск | 7.2 (остання, не повнофункціональна версія) (28 травня 2014) |

| Нестабільний випуск | 7.1a (повнофункціональна попередня версія) (7 лютого 2012) |

| Операційна система | Cross-platform — Linux, Mac OS, Microsoft Windows NT 5+ |

| GNU фреймворк | wxWidgets |

| Мова програмування | C, C++, Assembly |

| Доступні мови | перекладенно на 30 мов. |

| Українська мова | так |

| Стан розробки | не підтримується |

| Ліцензія | TrueCrypt License[1] |

| Вебсайт | T r u e C r y p t [www.truecrypt.org]. archive.today (англ.). 16 травня 2014. |

TrueCrypt — це вільне програмне забезпечення з відкритим первинним кодом, що використовується для шифрування «на льоту» жорстких дисків і дискових розділів, та зовнішніх пристроїв зберігання інформації. Програма працює на 32 та 64-розрядних операційних системах Microsoft Windows 2000/XP/2003/Vista/7/8/8.1/10, Mac OS X з версії 10.4, Linux з версії 2.6 та в DragonFly BSD. Програма призначена для шифрування жорсткого диску в реальному часі та створення зашифрованих томів TrueCrypt, типу контейнера, і підключення їх як логічних розділів жорстокого диску. TrueCrypt може використовувати для зберігання зашифрованої інформації повністю весь існуючий логічний диск або якийсь носій інформації, наприклад, флопі-диск чи USB флеш-пам'ять. Всі збережені дані на диску TrueCrypt шифруються, включаючи імена файлів та директорій. Том TrueCrypt подібний до фізичного жорсткого диску, тому, наприклад, відновлювати файлову систему на шифрованому диску можна з допомогою звичних утиліт (напр.CHKDSK), проводити дефрагментацію тощо[2]. Розвиток проєкту було зупинено в 2014 році.

Доступні алгоритми шифрування: AES (256-bit key), Blowfish (448-bit key), CAST5 (128-bit key), Serpent (256-bit key), Triple DES, Twofish (256-bit key).

Наприкінці 2013 року Кенн Уайт та група радників, зібравши понад 70 000 пожертв від величезної та різноманітної онлайн-спільноти, розпочали двоетапний аудит коду TrueCrypt[3], другий етап якого завершився у квітні 2015 року. Аудит TrueCrypt, зокрема версії 7.1а, не виявив бекдорів чи будь-яких серйозних недоліків, які роблять програмне забезпечення небезпечним.[4][5]

27 травня 2014 стало відомо, що розробники раптово завершили розвиток проєкту неповноцінною версією 7.2, в якій вилучено великі шматки коду, додано повідомлення, що нібито використання TrueCrypt не є безпечним. Нова версія дозволяє тільки читати, але не створювати нові шифровані розділи та контейнери. Колишня офіційна сторінка почала перенаправляти на http://truecrypt.sourceforge.net/ де даються сумнівні рекомендації для користувачів MS Windows OS переходити на власницьку програму BitLocker від Microsoft з закритим кодом.[6] Фахівці та користувачі сумніваються в останніх повідомленнях розробників[7] і обговорюють можливість відродження проєкту на не анонімній основі, з продовженням аудиту коду на предмет потенційно небезпечних помилок в коді чи закладок спецслужб[8][9]. Остання «повноцінна» версія (яку можна знайти в інтернеті) — це 7.1а.[10][11]

Truecrypt — дійсно унікальне програмне забезпечення. Втрату розробників Truecrypt гостро відчувають багато людей, які покладаються на повне шифрування диска для захисту своїх даних.

Після несподіваного і неочікуваного закриття проєкту з'явилося кілька форків на основі кодової бази TrueCrypt.

CipherShed — форк кодової бази Truecrypt, котрий поки що перебуває в стані альфа-версії.[12] Тут також проведена значна робота з ідентифікації та виправленню помилок в коді TrueCrypt та модифікації коду таким чином, щоб він міг поширюватись під якоюсь однією відкритою ліцензією[13] Користувачами VeraCrypt також були висловлені деякі сумніви щодо щирості розробників CipherShed, оскільки один з основних розробників — Jason Pyeron, — працював на Агентство оборонних інформаційних систем[en] (підрозділ Міністерства оборони США), котре складається з військових, федеральних цивільних осіб, та підрядників і надає інформаційні технології і комунікаційну підтримку президенту, віцепрезиденту, міністру оборони та більшості інформаційних систем оборони США[14].

У 2011 році заснований проєкт під назвою tc-play.[15] Програмне забезпечення, випущене за ліцензією BSD[16], яка визнається вільною ліцензією з відкритим вихідним кодом, сумісне з TrueCrypt. tc-play є альтернативною реалізацією моделі шифрування TrueCrypt за допомогою вбудованої в ядро Linux підсистеми шифрування «dm-crypt»[de], яка є частиною інфраструктури device mapper[ru] (dm) і використовує криптографічні процедури з crypto API ядра. tc-play існує для DragonflyBSD[17] та Linux: Arch Linux, Debian, Fedora, openSUSE, Ubuntu серед інших.

VeraCrypt[18][19] — один з найвідоміших, котрий розвиває компанія IDRIX[20] та розробник Mounir Idrassi. Проєкт станом на 2015 рік активно еволюціонує і вже виправлено більшість помилок чи сумнівних місць в коді TrueCrypt, які були визначені після профінансованого інтернет-спільнотою аудиту[21] в 2014 році[22]. Також замінено криптографічно недостатньо стійкий алгоритм шифрування RIPEMD-160, який вживався типово для шифрування заголовку тому системних розділів ОС Microsoft Windows на SHA-256 алгоритм. В VeraCrypt покращено криптографічну стійкість з допомогою підвищення числа ітерацій для шифрування майстер-ключа в заголовку томів: на відміну від типових стандартних для TrueCrypt 1000 — макс. 2000 ітерацій в VeraCrypt це число змінилось до 200000 для HMAC-SHA-256 та до 327661 для більш слабкого HMAC-RIPEMD-160 в системних розділах в Windows, та 655331 для HMAC-RIPEMD-160 і 500000 ітерацій для HMAC-SHA-512, HMAC-SHA-256 та HMAC-Whirlpool для контейнерів та несистемних розділів, що підвищує значним чином обчислювальні потужності для теоретичної спроби злому заголовка (методом brute-force для відновлення майстер-ключа певного зашифрованого розділу). Починаючи з версії 1.12 було внесено ще одну важливу зміну — число PIM (Personal Iterations Multiplier — особистий коефіцієнт ітерацій) котрий задає з допомогою простих формул (для стандартних контейнерів чи розділів Iterations = 15000 + (PIM x 1000) і для системних розділів Iterations = PIM x 2048) особисте число ітерацій для вибраного тому VeraCrypt. Це значно уповільнює цикл підключення тому та його монтування в системі при великих значеннях PIM, але не впливає на швидкість операцій в подальшій роботі з томом в системі і таким чином ефективно ускладнює проблему взлому заголовка тому та підбору пароля. Також передбачено монтування та конвертацію стандартних розділів TrueCrypt 6.0-7.1а версій в формат VeraCrypt, але можливості зворотньої конвертації немає. Програма та код поширюються на умовах комбінованої Apache License 2.0 ліцензії та оригінальної ліцензії TrueCrypt. Аудит коду VeraCrypt планується[23].

- ↑ License-History.md at master · DrWhax. GitHub (англ.).

- ↑ Beginner's Tutorial. Truecrypt (амер.). 30 липня 2015. Архів оригіналу за 17 січня 2025. Процитовано 19 лютого 2025.

- ↑ Open Crypto Audit Project. opencryptoaudit.org (англ.). Архів оригіналу за 7 березня 2025. Процитовано 19 березня 2025.

- ↑ IsTrueCryptAuditedYet? In Part! (англ.). 2 квітня 2015. Архів оригіналу за 7 березня 2025. Процитовано 3 червня 2014.

- ↑ Truecrypt report. A Few Thoughts on Cryptographic Engineering (англ.). 2 квітня 2015. Архів оригіналу за 31 січня 2025. Процитовано 31 січня 2025.

- ↑ True Goodbye: ‘Using TrueCrypt Is Not Secure’ – Krebs on Security. Krebs on Security (англ.). 29 травня 2014. Архів оригіналу за 30 січня 2025. Процитовано 19 березня 2025.

- ↑ TrueCrypt WTF - Schneier on Security. Schneier on Security (англ.). 29 травня 2014. Архів оригіналу за 10 грудня 2023. Процитовано 1 лютого 2025.

- ↑ TrueCrypt, the final release, archive. www.grc.com. 25 січня 2021. Процитовано 19 березня 2025.

- ↑ truecrypt.ch [Архівовано 5 червня 2019 у Wayback Machine.](англ.)

- ↑ Проєкт Open Crypto Audit опублікував верифікований репозиторій TrueCrypt. www.opennet.ru (рос.). 11 червня 2014. Архів оригіналу за 29 лютого 2024.

- ↑ Index of /truecrypt. cyberside.net.ee. 15 листопада 2016. Архів оригіналу за 21 лютого 2025. Процитовано 31 січня 2025.

- ↑ CipherShed. CipherShed project (англ.). Архів оригіналу за 7 лютого 2025. Процитовано 15 травня 2022.

- ↑ jpyeron (Jason Pyeron) — 2014-12-31 CipherShed Status update for the end of 2014. Архів оригіналу за 7 березня 2016. Процитовано 15 серпня 2015. [Архівовано 2016-03-07 у Wayback Machine.]

- ↑ CipherShed (VeraCrypt competitor) is Compromised. Архів оригіналу за 20 серпня 2015. Процитовано 15 серпня 2015. [Архівовано 2015-08-20 у Wayback Machine.]

- ↑ tc-play github repository. GitHub. Архів оригіналу за 22 січня 2025. Процитовано 22 лютого 2025.

- ↑ Hornung, Alex (6 січня 2025), tc-play — BSD-2-Clause license, процитовано 31 січня 2025

- ↑ DragonFly On-Line Manual Pages. Архів оригіналу за 5 червня 2014. Процитовано 2 червня 2014.

- ↑ VeraCrypt на bitbucket.org. Архів оригіналу за 23 жовтня 2016. Процитовано 15 серпня 2020.

- ↑ VeraCrypt на github.com. GitHub. Архів оригіналу за 7 березня 2025. Процитовано 17 березня 2025.

- ↑ High Security Disk Encryption. Архів оригіналу за 5 вересня 2015. Процитовано 15 серпня 2020.

- ↑ iSec Final Open Crypto Audit Project TrueCrypt Security Assessment (PDF). Архів оригіналу (PDF) за 21 вересня 2015. Процитовано 15 серпня 2015.

- ↑ Why is VeraCrypt more secure than TrueCrypt?. Архів оригіналу за 5 вересня 2015. Процитовано 15 серпня 2015. [Архівовано 2015-09-05 у Wayback Machine.]

- ↑ Idrassi, Mounir (31 грудня, 2014). «Security audit». Архів оригіналу за 5 серпня 2015. Процитовано 15 серпня 2015. [Архівовано 5 серпня 2015, у Wayback Machine.]

- Програмне забезпечення за алфавітом

- ПЗ з українською локалізацією

- Інформаційна безпека

- Криптографія

- Криптографічні алгоритми

- Блокові шифри

- SP-мережа

- Програмне забезпечення, написане мовою асемблера

- Вільне ПЗ для Windows

- Вільне ПЗ для Linux

- Вільне програмне забезпечення на C

- Вільне програмне забезпечення на C++

- Припинене програмне забезпечення